Microsoft Entra Internet Access(パブリックプレビュー)を試してみた[2024/4時点]

みなさんこんにちは!

SOMPOシステムズのクラウドエンジニアです!

Microsoft EntraID の新機能である Global Secure Acess を構成する一機能『Microsoft Entra Internet Access』を構成し、利用者目線でどのような挙動になるかの動作確認してみたので、ご紹介します。

この機能を利用することで、安全にMicrosoft365の各種サービス(Outlook,OneDrive,Word,Teams等)にアクセスできるようになり、さらに、セキュアにインターネット利用が可能になります。

AIを悪用したサイバー攻撃が危惧されるため、セキュリティ機能は強化していきたいですね。

現時点、パブリックプレビューということもあり、不足している機能はありますが、個人的に期待しているサービスです。

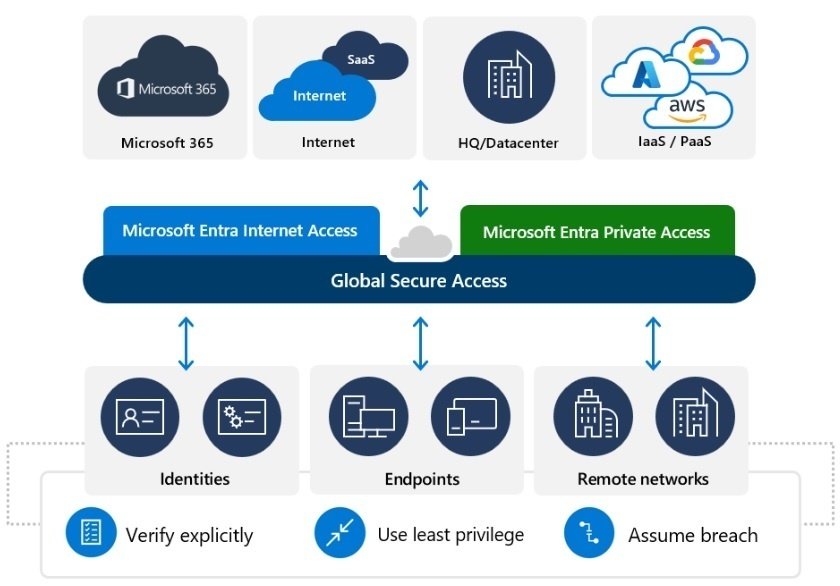

1.Microsoft Entra Internet Accessとは

『Microsoft Entra Internet Access』とは、Global Secure Access の機能で、ユーザーがどこにいてもセキュアにインターネットやパブリックアプリが利用できるセキュリティサービスです。

ゼロトラストの基本原則を元に、インターネットやパブリックアプリへのアクセスを保護し、ユーザー、デバイス、データをセキュアに保護する機能を提供してくれます。

(転載元)

2.環境前提

動作確認をするための環境は以下のイメージ。

・EntraIDテナント

・Windows11

(Microsoft Entra 参加済み or Microsoft Entra ハイブリット参加済み端末)

※Entra登録済み端末は、動作確認時点対応していませんでした。

そのため、Mac端末には対応していません。

・Microsoft 365 E3

※Microsoft Entra ID P1を所有していれば、動作確認可能です。

3.EntraID環境を構成してみた

3-1.GrobalSecureAccess有効化

Microsoft Entra 管理センターにアクセスし、[セキュリティで保護されたグローバルアクセス(プレビュー)]>[作業の開始]に遷移し、[アクティブ化]をクリックする。

3-2.トラフィック転送有効化

[セキュリティで保護されたグローバルアクセス(プレビュー)]>[トラフィック転送]に遷移し、[Microsoft 365アクセスプロファイル]と[インターネットアクセス]を有効する。

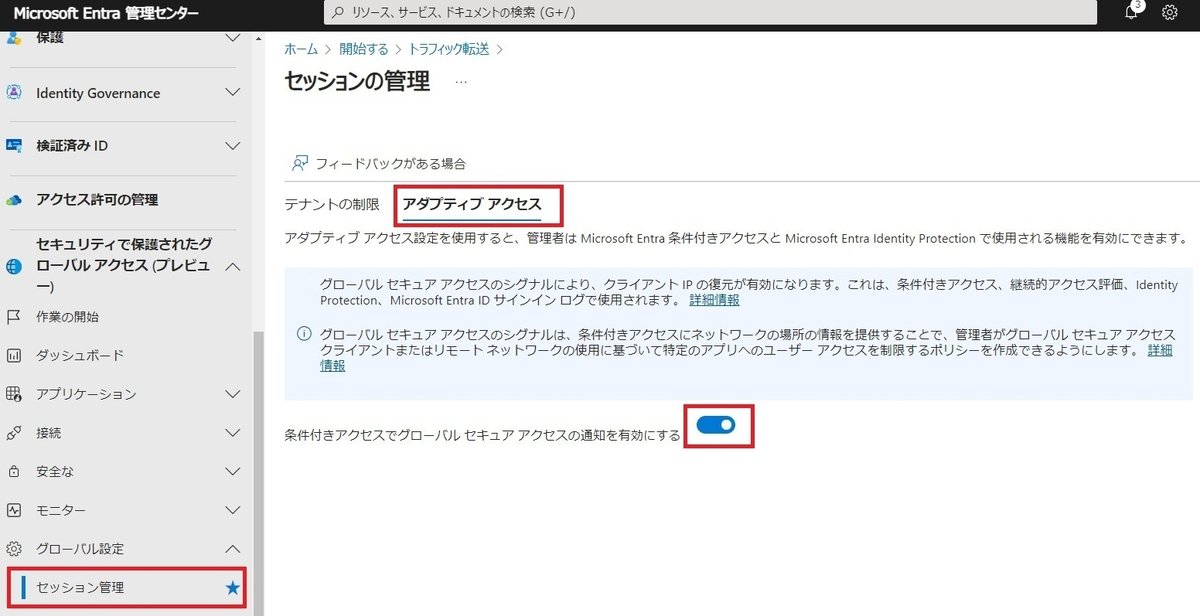

3-3.ソースIP復元有効化

[セキュリティで保護されたグローバルアクセス(プレビュー)]>[グローバル設定]>[セッション管理]に遷移し、[アダプティブアクセス]タブをクリックし、設定を有効化する。

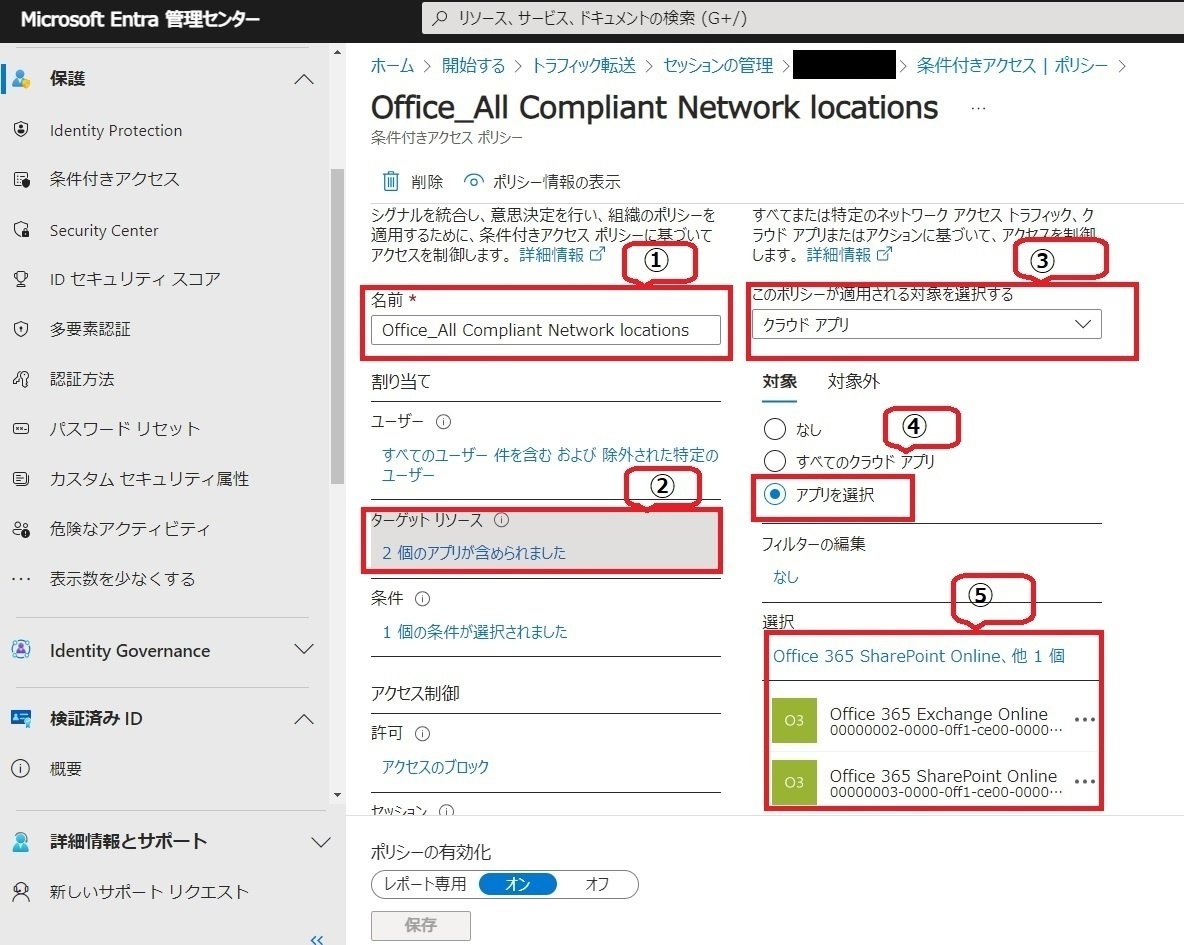

3-4.M365アクセスへのアクセス制限(条件付きアクセス)

EntraID参加したデバイスからの接続に限り、M365へアクセスする条件付きアクセスポリシーを作成する。

[条件付きアクセス]に遷移し、[新しいポリシー]をクリックする。

①[名前]に任意の文字列を入力する。

②[ターゲットリソース]を選択する。

③[このポリシーが適用される対象を選択する]で[クラウドアプリ]を選択する。

④[対象]タブで、[アプリを選択]を選択し、[Office365ExchangeOnline]と[Office365SharePointOnline]を指定する。

⑥[ユーザー]を選択する。

⑦対象とするユーザーを指定する。

※画面キャプチャ上は「すべてのユーザー」としていますが、すべてのユーザーに影響を与えるため、検証においては最小限のユーザのみを指定してください。

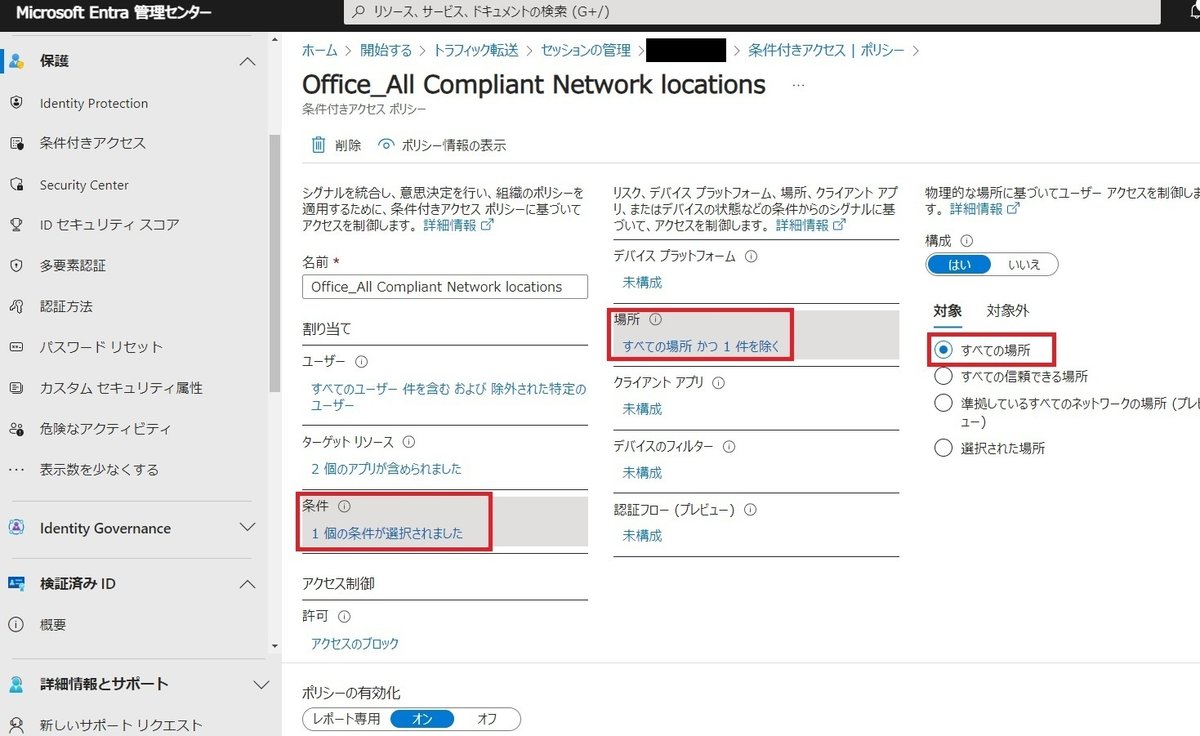

⑧[条件]>[場所]を選択し、[対象]タブにて[すべての場所]を選択する。

⑨[対象外]を選択し、[選択された場所]から、「All Complient Network locations」を選択する。

⑩[許可]を選択する。

⑪[アクセスのブロック]を選択する。

⑫[選択]をクリックする。

⑬[ポリシーの有効化]で[オン]を選択する。

⑭[保存]をクリックする。

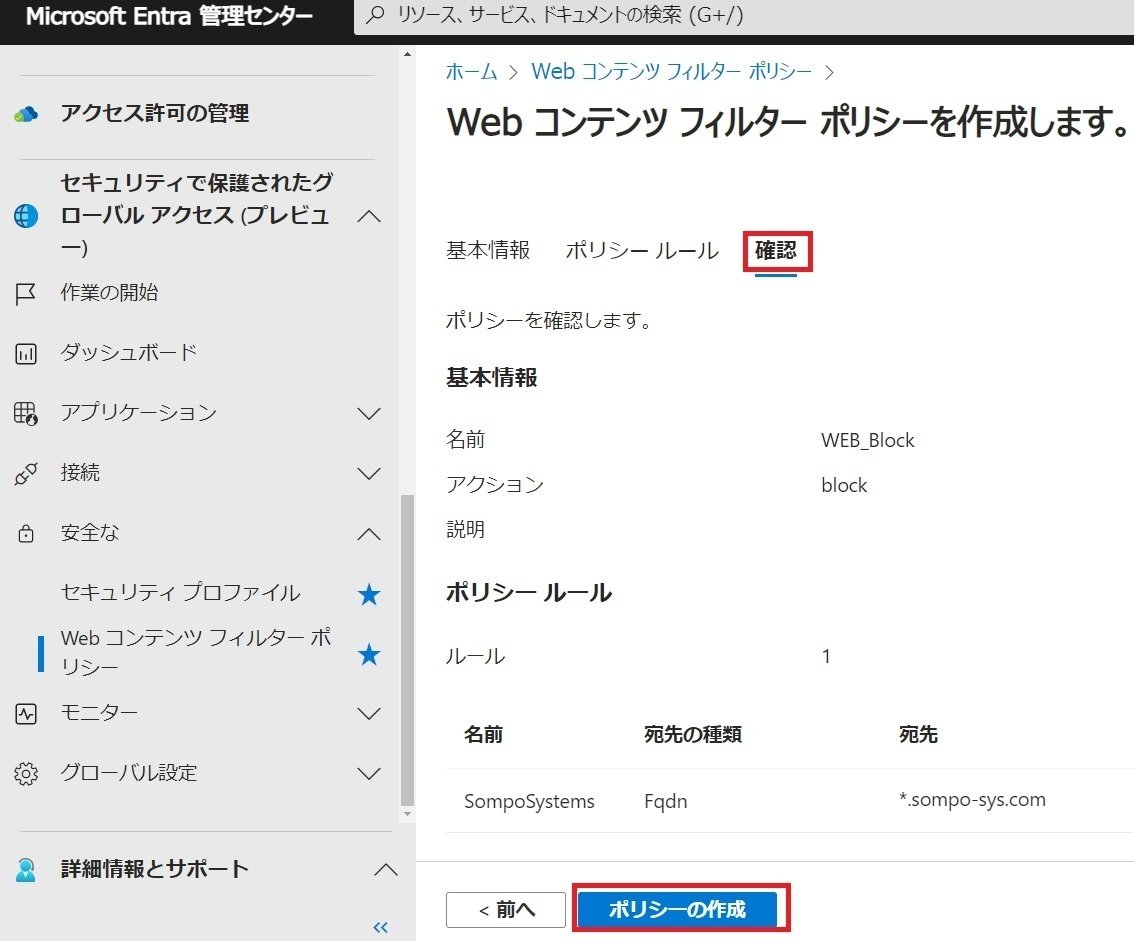

3-5.Webコンテンツフィルターポリシー構成

動作確認のため、当社ホームページをブロックするためのポリシーを構成する。

[セキュリティで保護されたグローバルアクセス(プレビュー)]>[安全な]>[Webコンテンツフィルターポリシー]に遷移し、[ポリシーの作成]をクリックする。

[名前]に任意の文字列を入力する。

[ポリシールール]を選択し、[ルールの追加]をクリックする。

[名前]に任意の文字列を入力し、[宛先の種類]に[fqdn]を指定し、[宛先]にFQDN情報を記載し、[追加]をクリックする。

※当社のホームページを使い動作確認するため[*.sompo-sys.com]を記載

[確認]を選択し、[ポリシーの作成]を選択する。

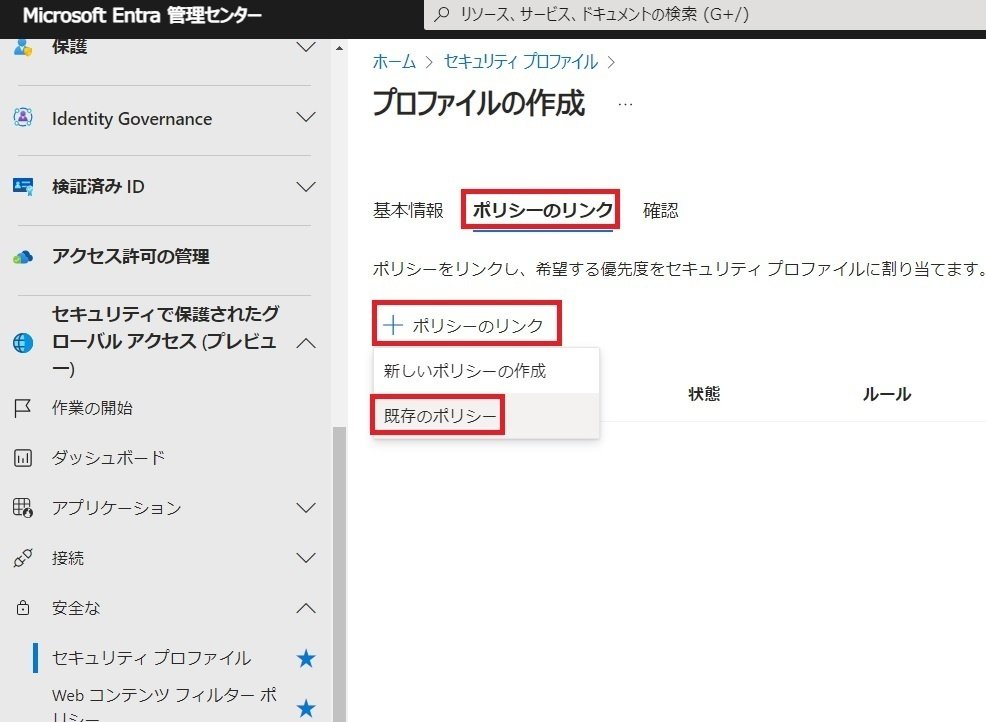

3-6.セキュリティプロファイルの作成

[セキュリティで保護されたグローバルアクセス(プレビュー)]>[安全な]>[セキュリティプロファイル]に遷移し、[プロファイルの作成]をクリックする。

[プロファイル名]に任意の文字列を入力する。

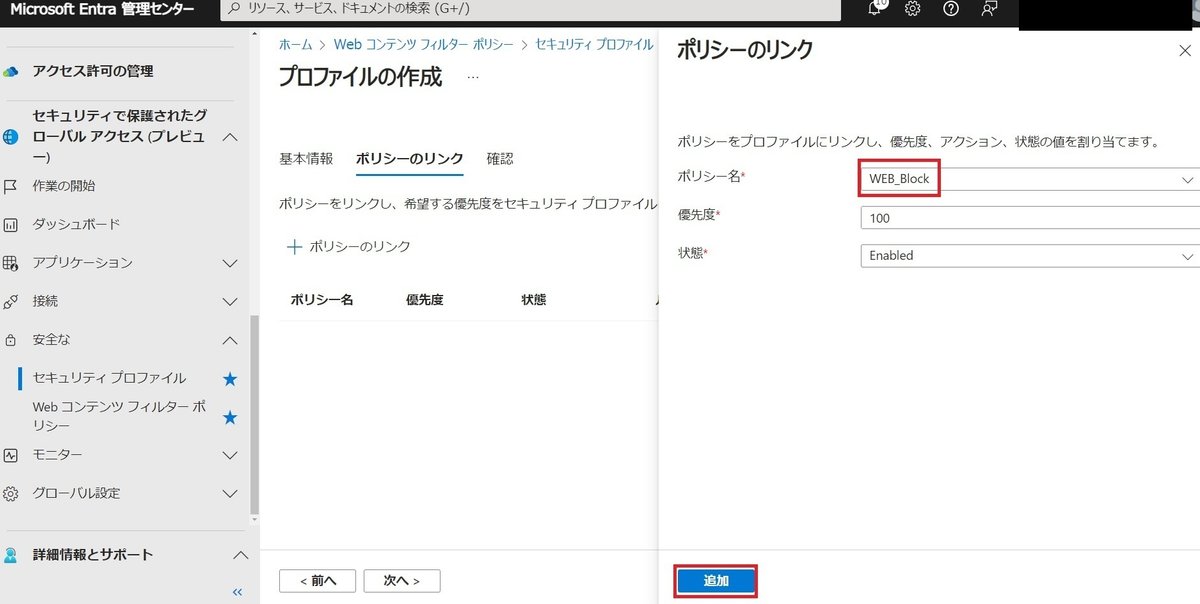

[ポリシーのリンク]を選択し、[ポリシーのリンク]>[既存のポリシー]をクリックする。

ポリシー名に[3-5.Webコンテンツフィルターポリシー構成]で作成したポリシー名を指定し、追加を選択する。

[確認]を選択し、[プロファイルの作成]をクリックする。

3-7.GlobalSecureAccessポリシー作成(条件付きアクセス)

Webコンテンツフィルタを利用するためのポリシーを作成します。

[条件付きアクセス]に遷移し、[新しいポリシー]をクリックする。

①[名前]に任意の文字列を入力する。

②[ターゲットリソース]を選択します。

③[このポリシーが適用される対象を選択します]で、[セキュリティで保護されたグローバルアクセス]を指定する。

④[このポリシーが適用されるトラフィックプロファイルを選択します]で、[Microsoft365トラフィック]と[インターネットトラフィック]にチェックを入れる。

⑤[ユーザー]を選択する。

⑥[対象]とするユーザーを指定する。

※画面キャプチャ上は「すべてのユーザー」としていますが、すべてのユーザーに影響を与えるため、検証においては最小限のユーザのみを指定してください。

⑦[セッション]を選択する。

⑧[グローバルセキュアアクセスのセキュリティプロファイルを指定する]にチェックを入れ、「3-6.セキュリティプロファイルの作成」で作成したプロファイル名を指定する。

⑨[選択]を選択する。

⑩[ポリシーの有効化]を[オン]にする。

⑪[保存]をクリックする。

4.端末設定(Global Secure Clientインストール)

Global Secure Clientのインストール手順は、下記ページに詳しく記載があるため参照し設定してください。

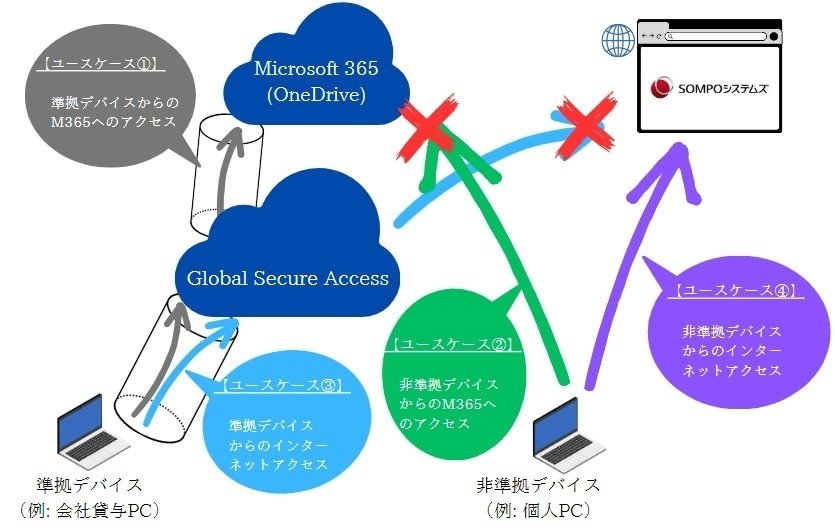

5.動作確認シナリオ

設定が完了しましたので早速、動作を確認します。

下記シナリオで想定通りの挙動になるか確認してみました。

ユースケース①.準拠デバイスからM365へのアクセス(OK)

ユースケース②.非準拠デバイスからM365へのアクセス(ブロック)

ユースケース③.準拠デバイスからインターネットアクセス(ブロック)

ユースケース④.非準拠デバイスからインターネットアクセス(OK)

ユースケース①.準拠デバイスからのM365へのアクセス

準拠デバイスからのOneDriveへのアクセスを確認します。

結果、問題なくOneDriveにアクセスできることが確認できました。

ユースケース②.非準拠デバイスからのM365へのアクセス

非準拠デバイスからのOneDriveへのアクセスを確認してみます。

結果、「現時点ではこれにはアクセスできません」のポップアップが表示され、OneDriveにアクセスできないことが確認できました。

ユースケース③.準拠デバイスからのインターネットアクセス

Webコンテンツフィルタでブロック設定した当社ホームページにアクセスしてみます。

結果、ブラウザ上で「Webページまで到達しなかった」旨のメッセージが表示されることが確認できました。

ユースケース④.非準拠デバイスからのインターネットアクセス

続いて、非準拠デバイスから、当社ホームページにアクセスしてみます。

結果、ブラウザ上でホームページを参照することができました。

(SOMPOシステムズ株式会社:https://www.sompo-sys.com/)

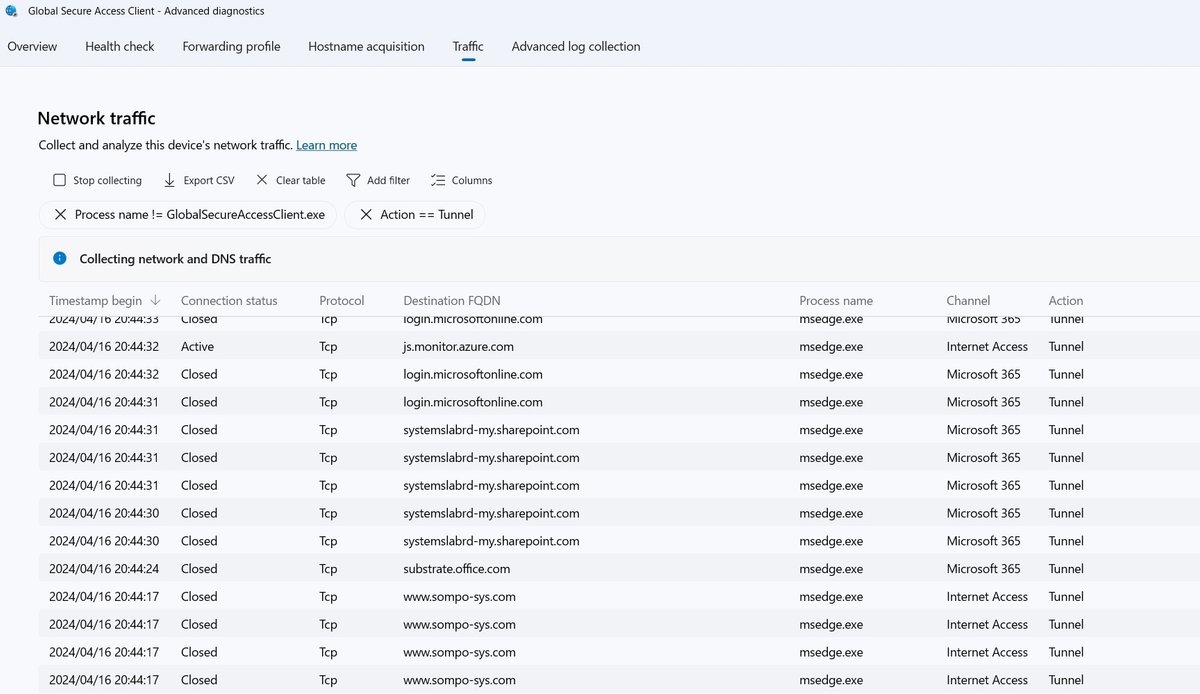

エージェントのログ出力結果

端末にインストールした「Global Secure Access Client」のNetwork trafficを見ると、「InternetAccess」「Microsoft365」のチャネルを用いて通信していることが確認できました。

6.クラウドエンジニアとしての期待

今回の動作確認で、パブリックプレビュー中に機能改善されることを期待する点は2点でした。

1点目

検証のユースケースでは触れませんでしたが、現時点Global Secure Accessは、SSLインスペクション機能が実装されていないため、ネットワークレイヤーでのデータ解読と検査が可能なセキュリティ機能が実装されること。

2点目

Webコンテンツフィルタリング時(Block時)にブラウザ上に表示される画面がユーザビリティの高いものではないため、ブラウザ上に表示される画面の改善されること。

これらの改善を経て、GAされることを期待しています!